Gagnagíslataka

Syndis hefur séð töluverða aukningu í tölvuárásum á síðustu mánuðum og koma upp atvik oft í mánuði, og jafnvel í viku, þar sem árásaraðili hefur náð að komast inn í tölvukerfi fyrirtækja á Íslandi. Árásirnar eru af ýmsum toga t.d. innbrot í pósthólf, innbrot á vefkerfi, komist inn í samskipti, starfsmenn veiddir í að gefa upp auðkenni og síðast en ekki síst gagnagíslatökur.

Hvað er gagnagíslataka

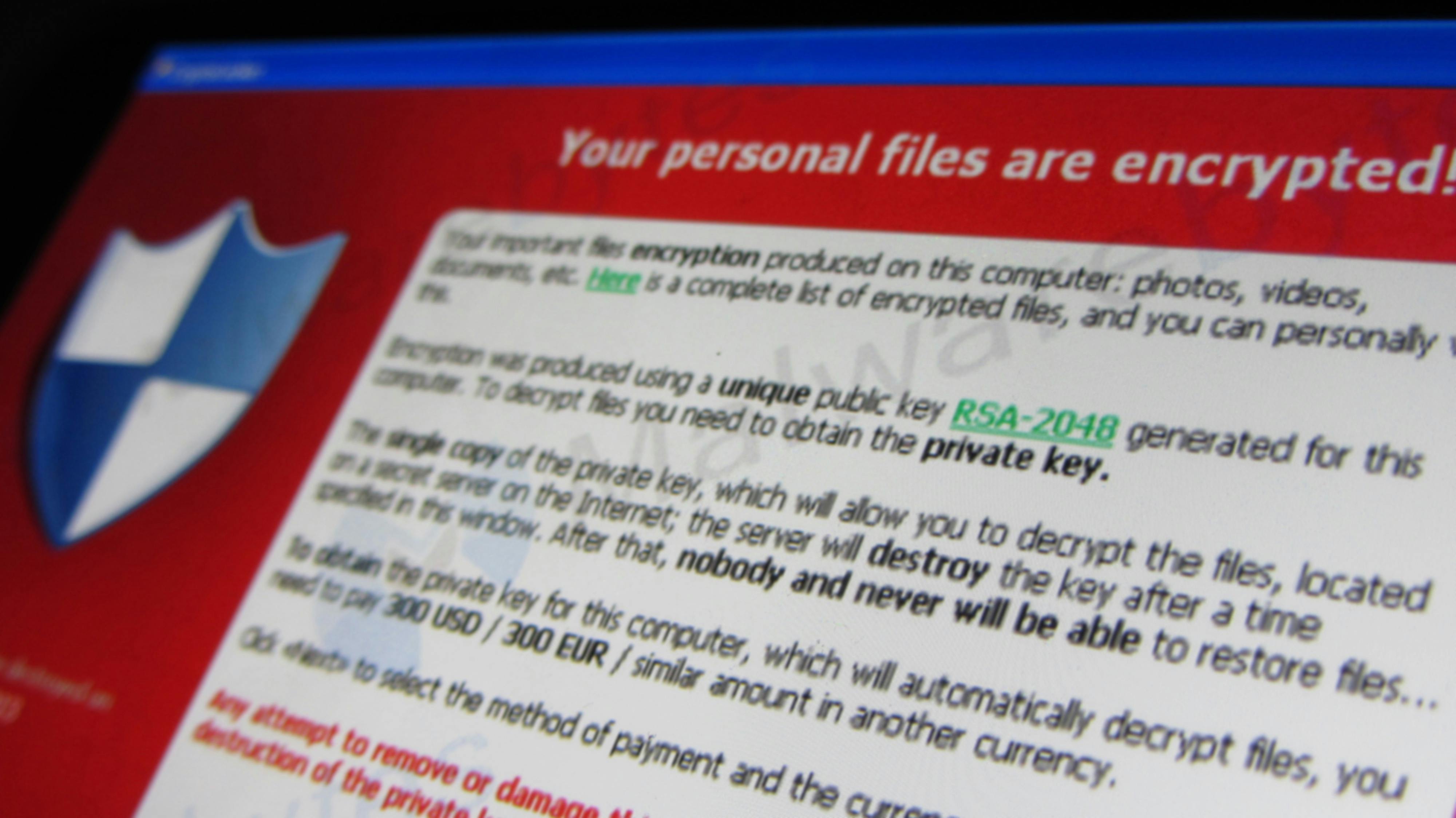

Gagnagíslatökur eru árás á tölvukerfi þar sem gögnum fórnarlamba er læst og eigendum gagna og kerfa gert ókleift að komast í gögnin. Árásaraðilinn krefst lausnargjalds sem getur hlaupið á tugum eða hundruðum milljóna fyrir að útvega aflæsingarbúnað svo að hægt sé að komast aftur í gögn og kerfi fórnarlambsins. Gagnagíslatökur hafa mikil áhrif á fórnarlömb þar sem flest eða öll tölvukerfi í umhverfinu lamast á nokkrum mínútum eða klukkutímum og grípa þarf til víðtækra aðgerða til að koma tölvukerfum í fulla virkni aftur. Þó að grunnkerfi geti verið komin upp á örfáum dögum eða jafnvel klukkutímum, er ekki þar með sagt að öll kerfi verði tilbúin, en fer það allt eftir stöðu afritunarkerfis eftir slíka árás.

Aðferðarfræði árásaraðila

Við rannsóknir á gagnagíslatökum er reynt að greina taktík, tækni og aðferðir eða TTP á ensku (Tactics, Techniques and Procedures) sjá nánar á https://attack.mitre.org/. Aðferðafræði árásaraðilanna er fjölbreytileg og fer eftir hvaða árásarhópur framkvæmir árásina hvaða aðferðum er beitt. Einnig þarf að hafa í huga að þekkt er að einn hópur nái upphaflega að komast inn fyrir fremstu varnir fyrirtækja og selja svo aðganginn áfram til annarra hópa sem sérhæfa sig í frekari árásum, t.d. gagnaþjófnaði eða gagnagíslatöku.

Framkvæmd árásarinnar

Fórnarlömb árása eru oftar en ekki valin út frá þeim kerfum og veikleikum sem eru aðgengileg frá Internetinu. Dæmi um þetta væri árásaraðili sem sérhæfir sig í árásum á ákveðna gerð eldveggja. Líklegt er að sá árásaraðili skanni Internetið fyrir þeirri tegund eldveggja og eftir þeim veikleika sem árásaraðilinn kann að brjótast inn í gegnum. Þegar árásaraðili hefur fundið tölvukerfi sem passar í aðferðafræði sína er byrjað að reyna að komast inn fyrir eldvegginn, sem er í raun fyrsta vörn tölvukerfa.

Eftir að árásaraðili kemst inn fyrir eldvegg er næsta skref að komast yfir kerfisstjóraréttindi á netþjónum. Samhliða vinnur árásaraðili að því að kynnast tölvukerfinu sem brotist var inn í með það fyrir augum að greina frekari árásarleiðir. Árásaraðilinn ræsir svo þar til gerð tól til að nýta sér veikleika sem gætu verið til staðar í tölvukerfinu sem gætu t.d. verið í Windows Active Directory. Hér eru nokkur dæmi.

- Veikleiki á skilríkjaþjóni - ESC1 eða ESC8

- Print Spooler virkur á Domain Controller

- SMB signing ekki virkt

- Eldri stýrikerfi í umhverfinu t.d. Windows Server 2000, 2003, 2008 eða 2012 eða þá útstöðvar, Windows XP eða Win7, jafnvel óuppfærð stýrikerfi sem eru þó í stuðning hjá framleiðanda.

- Kerfisstjórar með veik lykilorð

Þegar árásaraðili finnur veikleika sem hann getur nýtt eru næstu skref oftar en ekki að setja upp bakdyr í umhverfið, þ.e. búa sér til leið inn í umhverfið aftur ef einhver yrði þess var að árásaraðili sé kominn inn fyrir eldvegg. Á sama tíma fer árásaraðili í að skoða umhverfið nánar og fer það eftir árásarhópi hvort verið sé að undirbúa gagnagíslatöku, gagnastuld eða jafnvel bæði.

Ef árásaraðili ákveður að stela gögnum, þá gæti það verið í gegnum t.d. FTP þjón, skýjaþjónustur á netinu eða jafnvel afritun í gegnum RDP tengingar. Í einhverjum tilfellum safnar árásaraðili saman gögnum í þjappaða skrá til að einfalda þjófnaðinn á gögnum.

Ræsing gagnagíslatöku

Eftir að allt er tilbúið er gagnagíslataka ræst. Gögnin eru þá dulkóðuð og eru þær aðgerðir mjög hraðar þar sem árásaraðili er ekki að dulkóða heildarskjalið heldur er einungis hluti af fyrsta og síðasta hluta skjalsins dulkóðaður. Það er hinsvegar nóg til þess að gera vinnugögn, t.d. gagnagrunna, hugbúnað, Word og Excel skjöl, ónothæf að miklu leyti. Í framhaldi skilur árásaraðili eftir textaskrá með upplýsingum um hvað gerðist og hvernig skal hafa samband við árásaraðilana til að fá upplýsingar um hve hátt lausnargjaldið er og hvernig skal greiða lausnargjaldið.

Ekki er mælt með að hafa samband við árásaraðilana nema að vel ígrunduðu máli þar sem mögulegt er slíkt gefi til kynna að staða mála sé ekki góð. Einnig geta slík samskipti aukið líkurnar á að fórnarlambið endi á síðu yfir fórnarlömb sem árásaraðilarnir halda úti á hulduvefnum og jafnvel að gögn, sem mögulega var stolið, endi í dreifingu.

Skipulögð glæpastarfsemi

Árásaraðilarnir eru vel skipulagðir og eru gagnagíslatökur oftar en ekki afsprengi af skipulagðri glæpastarfsemi. Sem dæmi má nefna að í gögnum frá CISA í Bandaríkjunum (https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-109a) var einn árásarhópur talinn hafa fengið 42 milljónir USD (tæplega 5.5 milljarðar ISK) greiddar frá yfir 250 fyrirtækjum á 9 mánaða tímabili, frá mars 2023 - lok árs 2023.

Miðað við þær upphæðir sem um ræðir við gagnagíslatökur má teljast ólíklegt að árásaraðilar hætti sínum árásum á næstunni. Því þurfum við að auka varnir og viðnámsþrótt gagnvart árásum. Þar að auki væri gagnlegt að lagskipta vörnum í tölvukerfum til að gera árásaraðilum erfiðara fyrir, komist þeir inn fyrir fyrstu varnir t.d. með misnotkun á veikleika